دوربین مدار بسته لامپی یا دوربین مخفی جدید

در این نوشته سعی بر آن شده است تا اطلاعاتی در مورد دوربین مدار بسته لامپی، کاربرد ها و مکان های نصب آن ارائه شود. پیرو نوشته های پیشین در باب انواع دوربین های مداربسته ، می دانیم که این دسته از محصولات نظارتی امروزه اغلب به صورت بی سیم (Wireless) می شوند. دوربین مدار بسته لامپی نیز گونه ای از این محصولات هستند که به صورت بی سیم امکان ثبت و ارسال تصویر برخوردار هستند.

ساختار دوربین مدار بسته لامپی

دوربین مدار بسته لامپی گونه ای از دوربین های IP (Internet Protocol camera) هستند که در فضاهای داخلی و محیط بسته مورد استفاده قرار می گیرند. طرح ظاهری این نوع از دوربین های مدار بسته به این ترتیب است که از یک محفظه کاملا مشابه لامپ تشکیل شده است. در این محصولات، دوربین ثبت کننده تصویر نیز در زیر آن قرار داده شده است. غالب این دسته از دوربین های مداربسته با وضوح تصویر ۲ و ۱٫۳ مگا پیکسل طراحی و روانه بازار می شوند. از مزایای دوربین های مدار بسته لامپی می توان به قابلیت تنظیم ثبت تصویر در دو نوع HD و SDاشاره نمود.

در حالت کلی دوربین مدار بسته لامپی می بایست بر روی سرپیچ های مرسوم که برای لامپ ها در نظر گرفته شده اند نصب گردند. با توجه به این که انرژی الکتریکی مصرفی در این نوع دوربین ها از طریق همین سرپیچ تامین می شود، روشن ماندن کلید برق به صورت دائمی از جمله الزمات جهت به کارگیری دوربین های مدار بسته لامپی به شمار می آید.

غالب این نوع دوربین های مدار بسته تصویری به صورت سراسر نما (Panorama) ارائه می دهند. به عبارت دیگر در صورتی که دوربین در وسط سقف اتاق نصب گردد، از این قابلیت برخوردار خواهد بود تا از محدوده ای با شعاع ۳۶۰ درجه تصویر برداری نماید. گذشته از این موارد، دوربین مداربسته لامپی نیازی به دستگاه ذخیره ساز برای ذخیره تصاویر تهیه شده ندارد. دلیل این امر وجود جایگاهی برای قراردادن کارت حافظه جانبی (Micro SD) است. در نتیجه تصاویر تهیه شده توسط دوربین در این کارت حافظه ذخیره می شود. جایگاه کارت حافظه جانبی (Micro SD) در این نوع از دوربین ها حداکثر تا ۶۴ گیگابایت پشتیبانی می کند.

دوربین مخفی جدید

دوربین مدار بسته لامپی در واقع نوعی دوربین مخفی جدید تلقی می شود. دلیل این نوع طبقه بندی این است که در صورتی که دوربین مورد شناسایی واقع نشود، خود بخود قابل شناسایی نیست. علاوه بر امکانات توصیف شده در مورد این نوع دوربین ها، قابلیت ضبط صدا توسط دوربین های مداربسته لامپی یکی دیگر از مزیت های این دسته از تجهیزات نظارت تصویری به حساب می آید. در کنار مزیت های بر شمرده شده، عموما در دوربین های لامپی، لامپ های LED تعبیه شده است که می توان آن ها را با استفاد از نرم افزارهایی روشن یا خاموش نمود. میزان نور تولید شده توسط این لامپ های LED کوچک بسیار محدود بوده و نباید انتظارات نامعقولی از آن ها داشت. علاوه بر لامپ های یاد شده، این دسته از دوربین های مداربسته از قابلیت دید در شب نیز برخوردار هستند.

تصاویر دوربین های مداربسته لامپی

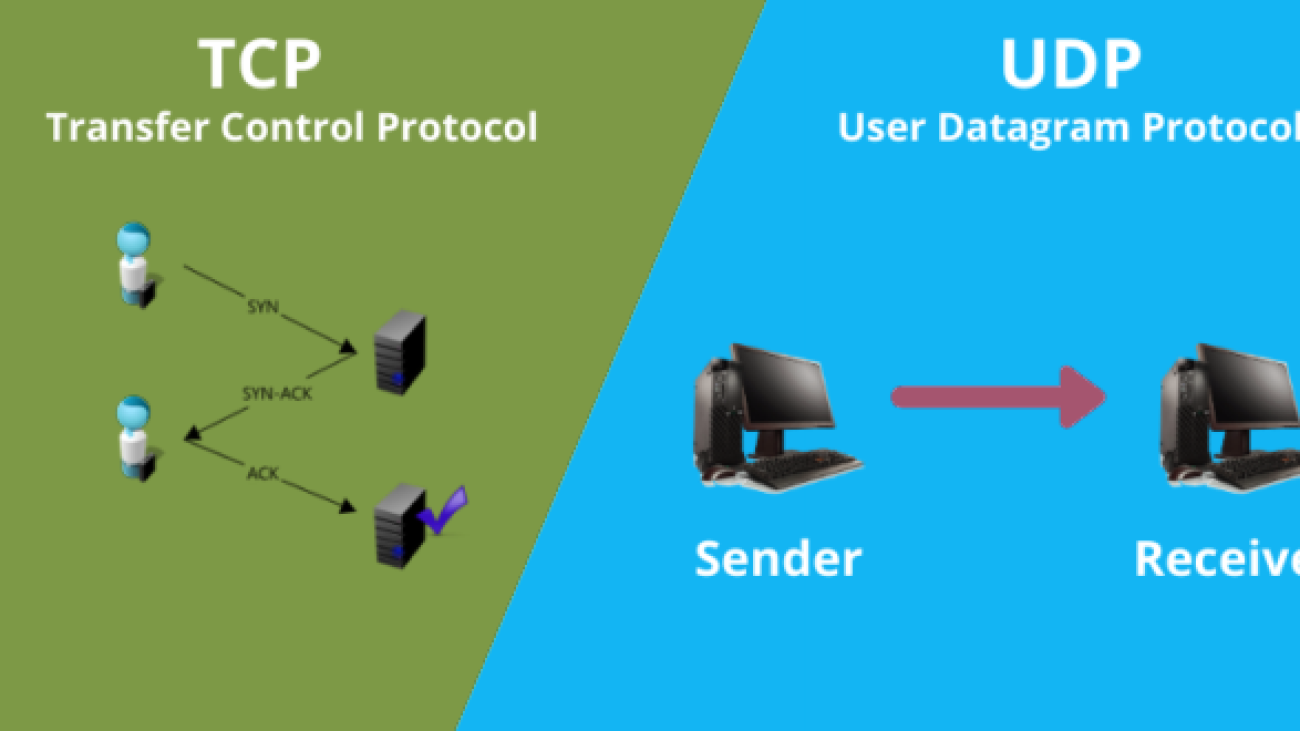

نحوه انتقال تصاویر دوربین مدار بسته لامپی به این صورت است که با روشن نمودن دوربین و نصب نرم افزار مربوطه بر روی گوشی تلفن همراه (Android یا OS) دوربین توسط نرم افزار شناخته شده و در پی آن دوربین را می توان به دوربین را به شبکه داخلی مرتبط ساخت. در نهایت کاربر قادر خواهد بود تا تصاویر دریافتی از دوربین را از فاصله های طولانی دریافت و بر روی گوشی خود مشاهده نماید.

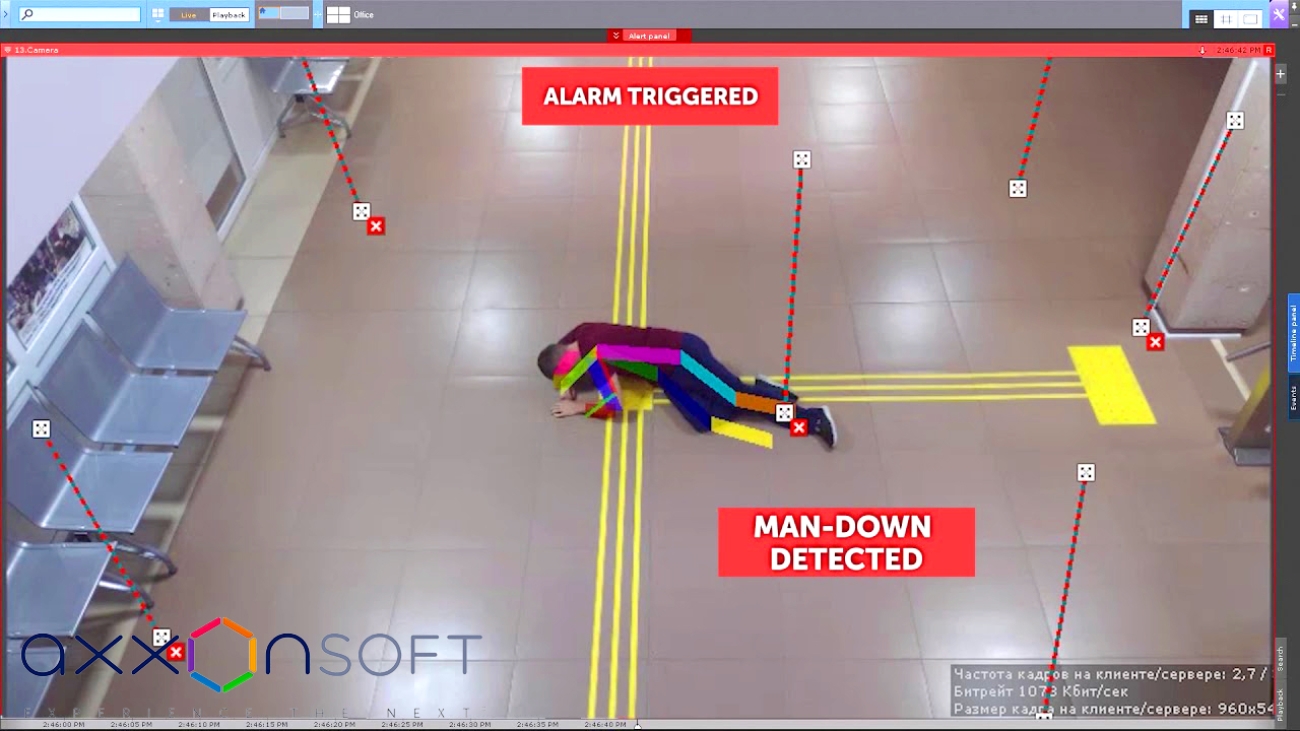

دوربین مداربسته هوشمند

در دوربین مدار بسته لامپی نیز به مانند سایر مدل دوربین های نظارتی می توان تنظیماتی را اعمال نمود تا دوربین نسبت به حرکت های مقابل لنز عکس العمل نشان داده و اقدام به ثبت تصویر نماید. طی این شرایط در صورتی که کاربر در محل نصب دوربین حضور نداشته باشد، نرم افزار نصب شده بر روی گوشی تلفن همراه از طریق پیام یا هشدار حرکت مقابل دوربین را به وی اطلاع خواهد داد. در اصطلاح به این نوع عملکرد دوربین Motion Detection گفته می شود. در این مدل از دوربین های مدار بسته نیازی نیست تا برای مشاهده فیلم حافظه جانبی از دوربین خارج شود و کاربر قادر است تا برای مشاهده فیلم از روی اپلیکیشن نصب شده بر روی تلفن همراه اقدام به مشاهده فیلم نماید.

معایب دوربین های مدار بسته لامپی

در کنار مزایای بسیاری که برای دوربین مداربسته لامپی بر شمرده شد، معایبی نیز برای آن متصور است. از جمله این معایب می توان به موارد زیر اشاره نمود:

- فضای محدود تجهیزات ذخیره سازی تصاویر بر روی کارت حافظه جانبی؛

- ضعف سخت افزاری دوربین در مقابل شرایط نامساعد جوی و محدودیت استفاده از آن در فضاهای باز؛

- عدم دسترسی به تصاویر ثبت شده توسط دوربین در صورت قطعی اینترنت؛

از جمله مواردی هستند که کیفیت کارکرد این مدل از دوربین ها را دستخوش نقصان نموده است.

مزایای دوربین های مدار بسته لامپی

از سوی دیگر سایر مزیت های این نوع از دوربین ها موجب شده است تا از محبوبیت قابل توجهی در میان عموم مردم برخوردار باشند. من جمله این مزیت ها می توان به موارد زیر اشاره نمود:

- ناشناخته و مخفی باقی ماندن دوربین در شرایط خاص و محل هایی که نیازمند امنیت ویژه هستند؛

- بی نیازی به دستگاه های ذخیره ساز؛

- امکان راه اندازی سریع و بدون نیاز به کارشناسان فنی جهت به کارگیری دوربین؛

- امکان ارسال پیام های هشدار بر روی نرم افزار های نصب شده بر روی گوشی های تلفن همراه هوشمند؛

اپلیکیشن V380 نرم افزار مدیریت تصاویر دوربین های مدار بسته لامپی

در حالت کلی دوربین لامپی مدار بسته توسط شرکت های چینی تولید شده و نرم افزار مدیریت تصاویر آنها موسوم به V380 است. V380 از جمله نرم افزار های رایگان مربوط به گوشی های تلفن همراه هوشمند است. از طریق این نرم افزار است که می توان به سیستم های نظارت تصویری متصل شده و محیط های مد نظر را تحت ارزیابی قرار داد. از جمله قابلیت های این اپلیکیشن می توان به موارد زیر اشاره نمود. کاربران این نرم افزار قادر هستند تا از خدمات زیر به صورت رایگان بهره ببرند:

- مشاهده ویدئو ها ؛

- کنترل چرخش دوربین های PTZ از طریق لمس صفحه نمایش گوشی هوشمند؛

- قابلیت شنیدن صدای ضبط شده توسط دوربین ها به صورت زنده؛

- قابلیت نمایش مجدد تصاویر ثبت شده پیشین؛

- قابلیت شناسایی حرکت در مقابل دوربین و اعلام هشدار به گوشی تلفن همراه کاربر؛

- قابلیت برقراری تماس صوتی و تصویری؛

- برخورداری از فناوری انتقال اطلاعات از طریق فضای ابری؛

- برخورداری از قابلیت زوم دیجیتال، پیکر بندی سریع اتصال به شبکه بیسیم و قابلیت شناسایی بارکد های دو بُعدی؛

- برخورداری از فضای ذخیره سازی ابری؛